약 1080억 원의 피해가 발생한 오르빗 브리지의 해킹 사고에 대한 수사가 진행 중인 가운데, 해커들은 추적을 피하고자 탈취한 자산을 이더리움(ETH)과 다이(DAI) 등으로 교환하며 자금세탁을 거친 것으로 확인됐다.

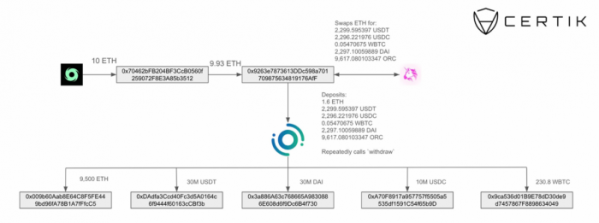

웹3.0 보안 기업 서틱에 따르면, 1월 1일 발생한 오르빗 브리지 해킹 공격은 먼저 외부 소유 계정(EOA) RL0x70462bFB204BF3CcB0560f259072F8E3A85b3512에서 이더리움 10개를 인출하면서 시작됐다.

그 후 해커는 해당 자금을 또 다른 지갑 0x9263e7873613DDc598a701709875634819176AfF로 이체했다. 이 계정은 이더리움 4.3개를 USDT(테더), USDC, 랩비트코인(WBTC), 다이(DAI), 오르빗 체인(ORC)을 포함한 여러 가지 가상자산으로 교환하고 오르빗 체인 브리지에 입금했다.

이어서, 이더리움 0.5개가 탈중앙화(DEX) 서비스 체인지나우(ChangeNOW) 입금 주소(0xBad82ca05bd3d40b783d39e52abC1446f33aae12)로 보내졌다. 이는 오르빗 브리지로 향하는 리플 블록체인 지갑(rN7EFW25YcGG6nzRY4W7TbX5tRyngW1Dj1)를 목표로 한 것으로 보인다.

그다음 해커는 이더리움 기반 EOA 지갑 (0x9263e7873613DDc598a701709875634819176AfF)에서 여러 번의 큰 규모의 자금 인출 명령을 실행했다. 이 지갑은 현재 1월 11일 이후로 움직임이 없는 상황이다. 해커는 자금 인출을 명령한 후 이후 해당 자금을 다시 이더리움을 비롯해 USDT, DAI, USDC, WBTC을 포함한 여러 가상자산으로 분산시켰다.

서틱은 “해커가 가상자산을 세탁하는 과정에서, 잠재적으로 블랙리스트에 올라가 (동결될 수 있는) 자산들을 이더리움 및 DAI로 전환하는 데 초점을 맞추었으며, 훔친 가상자산의 출처를 희미하게 만들기 위해 다양한 지갑으로 자산을 이동시켰다”고 분석했다.

이러한 수법은 가상자산을 믹싱·분산해 추적을 피하는 북한 해킹그룹 라자루스와 수법이 유사하다. 이에 오르빗 체인 운영사 오지스는 국가정보원에도 사건을 신고했다. 오지스에 따르면 탈취된 자산은 이더리움과 DAI로 교환된 후, 8개의 지갑으로 분산됐다. 분산된 자산은 1월 25일까지 이동 없이 보관되어 있다.

정확한 해킹 사고 원인은 수사당국이 현재 조사를 하고 있다. 오지스 측은 또 지난해 말 퇴직한 전임 최고정보보호책임자 A씨가 돌연 방화벽을 취약하게 만들었다며 민형사상 절차도 진행하고 있다고 밝혔다.

![[찐코노미] 테슬라, 진정한 성장 시작되나…국내 자율주행 기술 수준은?](https://img.etoday.co.kr/crop/320/200/2098264.jpg)